Android APK文件解析

本文共 2426 字,大约阅读时间需要 8 分钟。

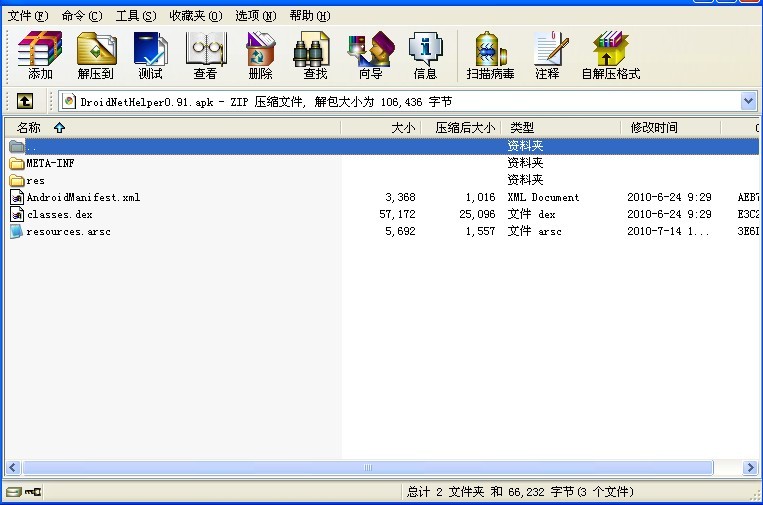

Android的.apk文件实际上就是一个zip文件 可以直接用winrar打开

如下图所示:

包括了一个META-INF目录

一个res目录

一个AndroidManifest.xml

一个classes.dex

AndroidManifest.xml是每个应用都必须定义和包含的,它描述了应用的名字、版本、权限、引用的库文件等等信息,如要把apk上传到Google Market上,也要对这个xml做一些配置。

META-INF目录

META-INF目录下存放的是签名信息,用来保证apk包的完整性和系统的安全。在eclipse编译生成一个apk包时,会对所有要打包的文件做一个校验计算,并把计算结果放在META-INF目录下。而在Android平台上安装apk包时,应用管理器会按照同样的算法对包里的文件做校验,如果校验结果与META-INF下的内容不一致,系统就不会安装这个apk。这就保证了apk包里的文件不能被随意替换。比如拿到一个apk 包后,如果想要替换里面的一幅图片,一段代码,或一段版权信息,想直接解压缩、替换再重新打包,基本是不可能的。如此一来就给病毒感染和恶意修改增加了难度,有助于保护系 统的安全。

classes.dex文件

classes.dex是java源码编译后生成的java字节码文件。但由于Android使用的dalvik虚拟机与标准的java虚拟机是不兼容 的,dex文件与class文件相比,不论是文件结构还是opcode都不一样。目前常见的java反编译工具都不能处理dex文件。

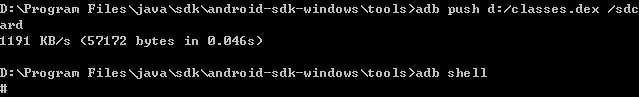

Android模拟器中提供了一个dex文件的反编译工具dexdump。用法为首先启动Android模拟器,把要查看的dex文件用adb push上传的模拟器中,然后通过adb shell登录,找到要查看的dex文件,执行dexdump xxx.dex。

目前在网上能找到的另一个dex文件的反编译工具是Dedexer。Dedexer可以读取dex格式的文件,生成一种类似于汇编语言的输出。这种输出与jasmin[ ]的输出相似,但包含的是Dalvik的字节码。我们会在下一节详细介绍一下Dedexer。

res 目录

res目录存放资源文件。

resources.arsc

编译后的二进制资源文件。

其中dex的格式参见:

apk文件解压后反编译:

图片等多媒体文件:没有编译,无需反编译。

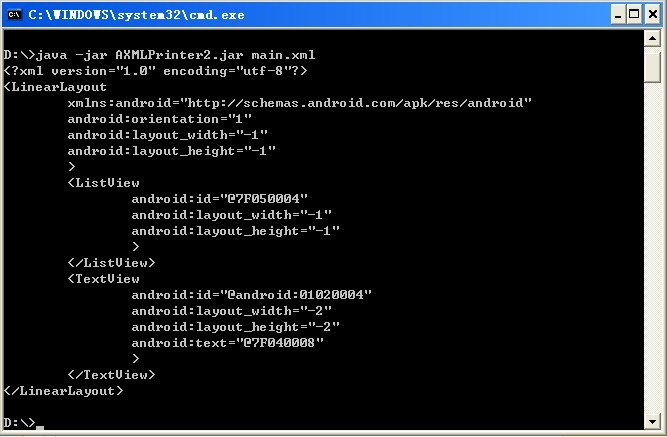

layout等二进制xml文件:使用AXMLPrinter将其转换为可读的xml文件:java -jar AXMLPrinter2.jar main.xml > new_main.xml 工具下载地址:http://code.google.com/p/android4me/downloads/list

下图是直接打印出来一个main.xml

要打开AndroidManifest.xml或者其他xml也同理 java -jar AXMLPrinter2.jar AndroidManifest.xml > main.txt

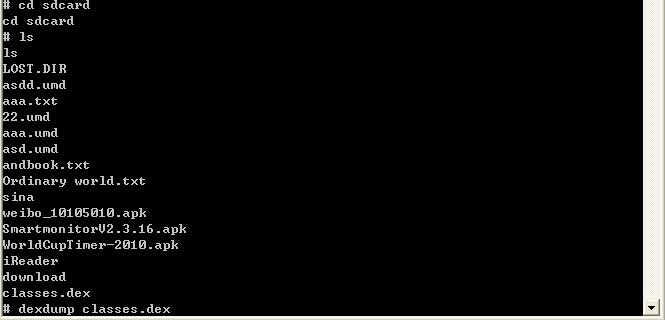

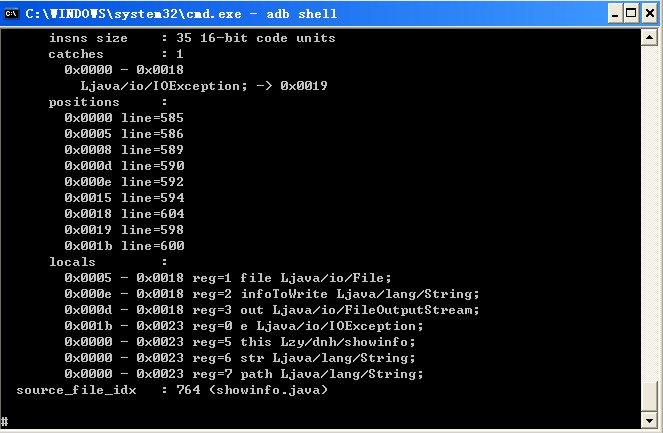

class文件反编译: Android模拟器中提供了一个dex文件的反编译工具,dexdump。用法为首先启动Android模拟器,把要查看的dex文件用adb push上传的模拟器中,然后通过adb shell登录,找到要查看的dex文件,执行dexdump xxx.dex。

然后找到上传的要打开的dex

然后可以看到反汇编之后的代码如下

目前在网上能找到的另一个dex文件的反编译工具是Dedexer。Dedexer可以读取dex格式的文件,生成一种类似于汇编语言的输出。这种输出与jasmin[ ]的输出相似,但包含的是Dalvik的字节码。

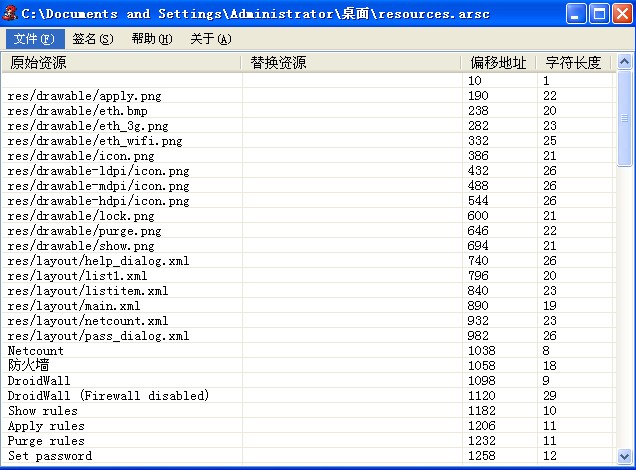

resources.arsc这个文件我是用了

汉化浪子编写的 AndroidResEdit 软件 能看到里面的所有字段

直接用记事本打开大多数是乱码

打开如下图所示

以上就是apk文件的详细结构分析

apk文件如果把其中的资源文件进行替换修改 比如进行类似汉化操作的时候

需要重新对其签名

具体的可以替换的内容有res文件下下的资源文件

而且res下面的资源文件中的图片等多媒体文件:没有编译,无需反编译,这样就可以很轻松地获得一些比较好的apk应用里的图片,通过解码xml文件,可以还原原来应用的xml文件,这样,可以获得其界面布局文件。

在替换了之后,只需要使用Auto-sign工具重新对其进行签名即可,首先,删掉META-INF文件夹下的签名文件

删除CERT.RASA CERT.SF

只留下MANIFEST.MF文件即可

然后使用Auto-sign工具重新对其进行签名

具体的调用格式如下

[vb]

- @ECHO OFF

- Echo Auto-sign Created By Dave Da illest 1

- Echo Update.zip is now being signed and will be renamed to update_signed.zip

- java -jar signapk.jar testkey.x509.pem testkey.pk8 update.zip update_signed.zip

- Echo Signing Complete

- Pause

- EXIT

重新签名之后的apk包即可和原来的包一样正常地安装到手机上

wireshare抓包条件:(http.request.method=="GET" or http.request.method=="POST" ) and ip.src == 192.168.1.113

使用burpsuite1.6.09转自:http://blog.csdn.net/chaoyu168/article/details/49000101

你可能感兴趣的文章

springboot系列十 Spring-Data-Redis

查看>>

Confluence 6 注册外部小工具

查看>>

excel进行矩阵计算

查看>>

基于Android平台的动态生成控件和动态改变控件位置的方法

查看>>

linux 死机分析

查看>>

BOM

查看>>

LeetCode:Nim Game - 尼姆博弈

查看>>

iOS: Block的循环引用

查看>>

mysql实战02 | 日志系统:一条SQL更新语句是如何执行的?

查看>>

测试九 赛后感受

查看>>

ECC椭圆曲线详解(有具体实例)

查看>>

关于WechatApp学习总结

查看>>

Linux常见命令(二)

查看>>

document.write()的用法和清空的原因

查看>>

【EXLUCAS模板】【拓展卢卡斯详解】【组合数高级篇】LuoGu P4720

查看>>

PyCharm切换解释器

查看>>

一些基本的灰度变换函数

查看>>

12.12日个人工作总结

查看>>

jmp far ptr s所对应的机器码

查看>>

css详解1

查看>>